Учёные Калифорнийского университета представили исследование, раскрывающее необычный факт: современные оптические сенсоры компьютерных мышей обладают столь высокой чувствительностью, что способны регистрировать не только перемещения, но и мельчайшие колебания от голосовых разговоров поблизости. Метод под названием Mic-E-Mouse теоретически открывает возможность прослушки конфиденциальных переговоров через перехват данных с периферийного устройства. Однако, как и большинство подобных исследований, предложенная техника имеет множество существенных ограничений.

Специфика атаки Mic-E-Mouse

Важно уточнить: не каждая мышка пригодна для реализации этой атаки. Подходят только устройства с высокочувствительными оптическими датчиками. Подобный сенсор работает по принципу упрощённой камеры, фиксирующей поверхность с разрешением 16×16 или 32×32 пикселя. Электроника устройства анализирует последовательность снимков, вычисляя направление и скорость перемещения. Ключевые параметры для атаки:

- Высокое разрешение (от 10 000 dpi) — определяет точность отслеживания мелких движений.

- Частота передачи данных (от 4000 Hz) — влияет на детализацию регистрируемых колебаний.

Физическая основа метода — способность звуковых волн вызывать вибрации окружающих предметов. Для захвата речевого диапазона (100-6000 Гц) критически важна частота дискретизации. По теореме Котельникова, устройство с частотой передачи 4000 Гц теоретически фиксирует колебания до 2000 Гц. Результаты экспериментов демонстрируют сложности:

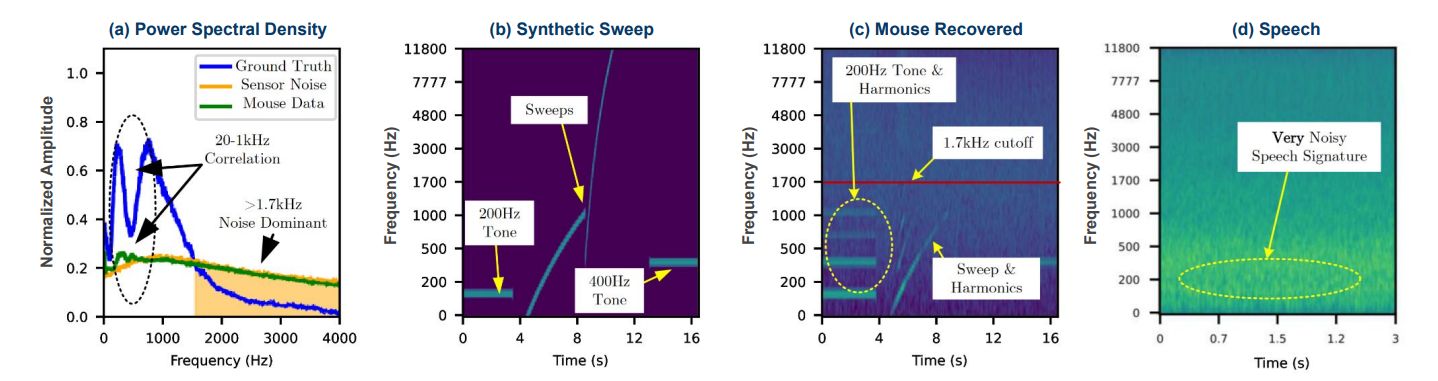

Результаты исследования сенсорных возможностей компьютерной мыши как средства звукозаписи. Источник

На графике (a) видно существенное расхождение между оригинальным аудиосигналом (синий) и данными с мыши (зелёный), которые почти полностью скрыты шумом (жёлтый). Однако диаграммы (b) и (c) демонстрируют сохранение базовой структуры сигналов частотой до 1700 Гц, несмотря на сильные помехи.

Для очистки записей использовали два подхода:

- Классический фильтр Винера

- Нейронную сеть, обученную на образцах чистой речи

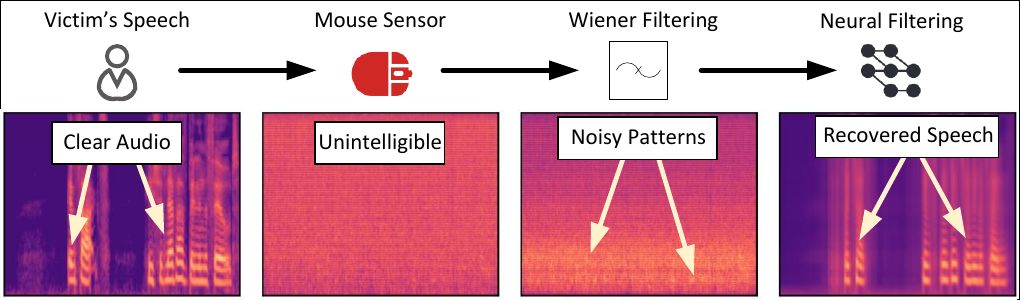

Сравнение спектральных характеристик аудио до и после обработки. Источник

Как видно на иллюстрации, после поэтапной обработки восстановленный сигнал (крайний справа) близок к оригиналу. Теоретический сценарий атаки предполагает:

- Установку вредоносного ПО на компьютер в защищённом помещении

- Перехват данных с высокочувствительной мыши

- Удалённую обработку сигнала для восстановления речи

Однако реализация этой схемы сталкивается с серьёзными практическими препятствиями.

Практические ограничения метода

Главное преимущество подхода — использование непримечательного канала передачи данных, не требующего повышенных привилегий. Однако для захвата сырых показателей сенсора требуется специальное ПО, что усложняет внедрение атаки.

Дополнительные сложности:

- Малое количество подходящих мышей. Из проверенных моделей большинство — игровые устройства вроде Razer Viper 8KHz (50$), редко используемые в рабочих средах

- Низкая точность. В лабораторных условиях с искусственным воспроизведением звука через мембрану распознавалось лишь 50-60% речи

- Реальные условия снижают эффективность. При использовании бумажной перегородки или толстой столешницы качество регистрации падает ниже 30%

Эти ограничения существенно снижают применимость метода вне контролируемых условий.

Перспективы и меры защиты

Исследователи продемонстрировали новый нестандартный вектор атаки, открывающий возможности для дальнейшего изучения. Применение современных нейросетей для распознавания обработанных записей может повысить эффективность метода.

Для организаций с повышенными требованиями безопасности предложены меры:

- Блокировка использования мышей с высоким DPI

- Применение антивибрационных ковриков

- Мониторинг аномальной активности периферийных устройств

Ключевой вывод исследования — необходимость учитывать даже малоправдоподобные сценарии при построении комплексных систем защиты информации.