Киберпреступное сообщество Interlock применяет метод ClickFix для взлома IT-систем организаций. Ранее мы уже рассматривали принцип работы этой методики, теперь же продемонстрируем её реализацию на практике. Эксперты по кибербезопасности выявили, что злоумышленники размещают фальшивую CAPTCHA от имени Cloudflare на фишинговом ресурсе, имитирующем сайт Advanced IP Scanner — востребованного инструмента для анализа сетей.

Очевидно, что атаки ориентированы на технических специалистов компаний, представляющих интерес для хакеров. Вероятно, Interlock активно совершенствует свои инструменты, отрабатывая технологию ClickFix.

Механизм распространения вредоносного кода через ClickFix

Злоумышленники перенаправляют жертв на дубликат сайта Advanced IP Scanner. Аналитики обнаружили множество идентичных фишинговых страниц, размещённых на разных доменах.

На загружаемой странице отображается требование пройти проверку CAPTCHA под видом Cloudflare. В пояснении мошенники цитируют оригинальное описание сервиса, утверждая, что он «помогает бизнесу управлять цифровыми активами». Далее предлагается выполнить последовательность действий: комбинации клавиш [Win]+[R], [Ctrl]+[V] и нажать [Enter]. Под инструкцией расположены кнопки Fix it («Исправить») и Retry («Повторить»).

В подвале страницы содержится пояснение о необходимости «проверки безопасности соединения».

При нажатии кнопки Fix it в буфер обмена незаметно копируется опасная команда PowerShell. Пользователь самостоятельно открывает командную строку через [Win]+[R], вставляет скопированный код через [Ctrl]+[V] и активирует его клавишей [Enter].

Это приводит к загрузке поддельного 36-МБ установщика PyInstaller. Для маскировки параллельно открывается официальный сайт Advanced IP Scanner.

Схема атаки: от разведки до шифрования данных

Загруженный установщик запускает PowerShell-скрипт для сбора системной информации и её передачи на сервер злоумышленников. В зависимости от ответа сервера (команда ooff или отправка дополнительного ПО), может активироваться троян удалённого доступа Interlock RAT. Вредоносная программа прописывается в папке %AppData% для автоматического запуска, обеспечивая злоумышленникам доступ к данным и системе.

Используя скомпрометированные учётные данные (вероятно, из публичных утечек) и протокол RDP, хакеры продвигаются вглубь корпоративной сети. Ключевой целью становится захват контроллера домена (Domain Controller), что позволяет распространять вредоносный код по всей инфраструктуре.

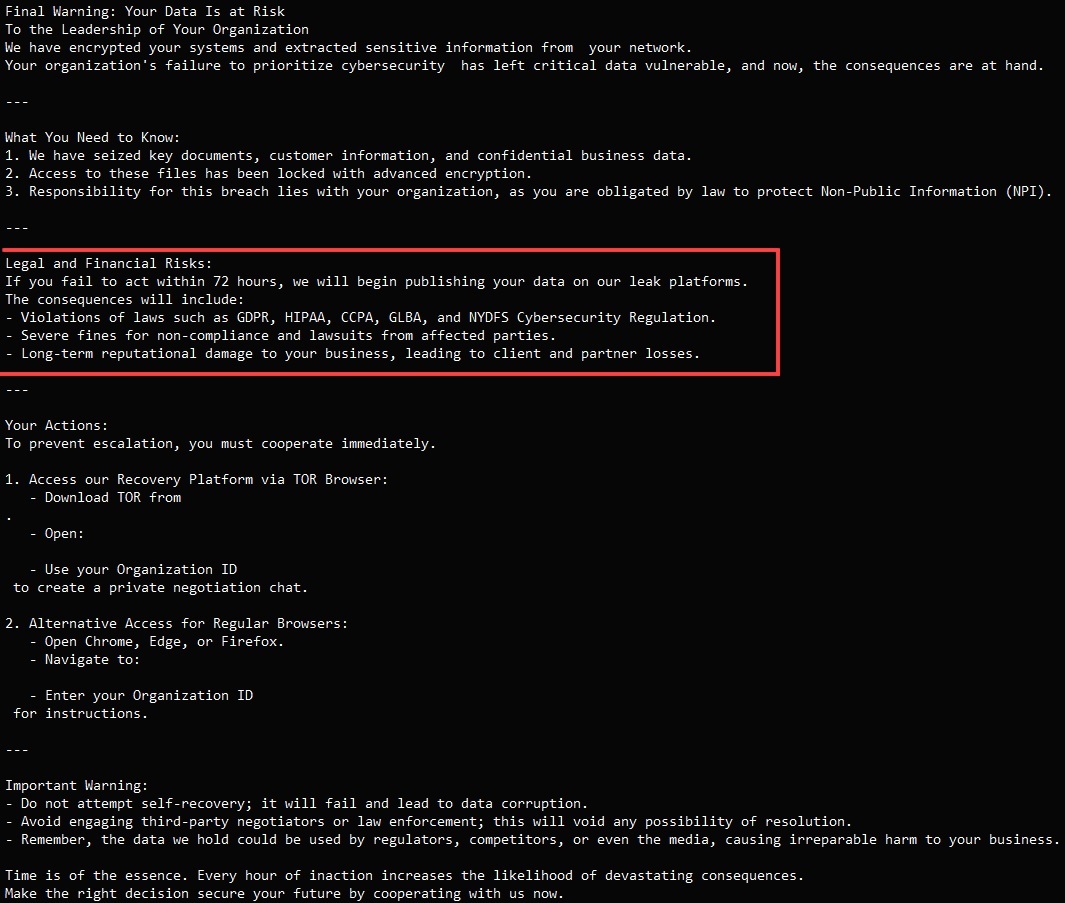

Перед активацией шифровальщика происходит хищение ценных корпоративных данных. Информация экспортируется в облачное хранилище Azure Blob Storage под контролем преступников. Затем ссылки на украденные файлы публикуются на скрытом Tor-сайте Interlock для шантажа жертвы.

Пример вымогательского сообщения от операции Interlock. Источник

Меры противодействия атакам с ClickFix

Профилактика кибератак с элементами социнженерии требует комплексного подхода, включая регулярное обучение персонала. Например, автоматизировать этот процесс поможет наша образовательная платформа Kaspersky Automated Security Awareness Platform.

Дополнительные рекомендации по защите от шифровальщиков:

- Установите современные антивирусные решения на все корпоративные устройства.

- Внедрите XDR-системы для мониторинга подозрительных сетевых активностей.

- При недостатке внутренних ресурсов привлекайте профильных специалистов для круглосуточного анализа угроз.