Киберпреступники активно эксплуатируют метод ClickFix для инфицирования Windows-систем, манипулируя пользователями для самостоятельного запуска вредоносных кодов. Впервые эта тактика была зафиксирована весной 2024 года, и с тех пор злоумышленники разработали множество ее вариаций.

Суть техники ClickFix

ClickFix представляет собой схему, при которой злоумышленники убеждают жертву вручную выполнить опасные команды в системе, используя методы психологического воздействия. Под различными предлогами пользователя вынуждают скопировать и выполнить строку кода (чаще всего скрипт PowerShell) через интерфейс запуска приложений, что приводит к заражению устройства.

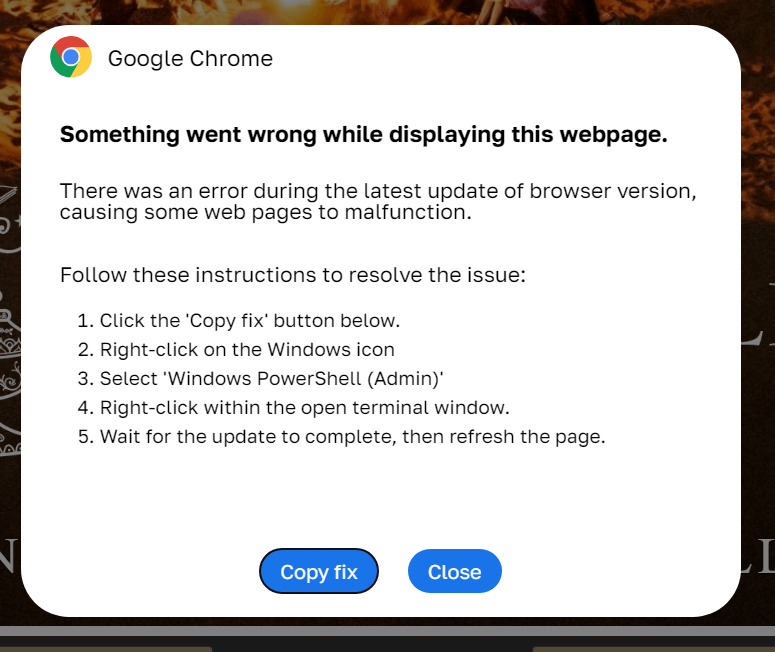

Атака обычно начинается с поддельного уведомления о технической неполадке. Для ее «устранения» предлагается выполнить простые шаги: скопировать объект и вставить его в системное окно Run (Выполнить). В Windows 11 злоумышленники могут направлять жертву использовать поисковую строку вместо Run, так как она также позволяет выполнять скрипты.

Пример реализации атаки ClickFix: три шага для заражения системы. Источник

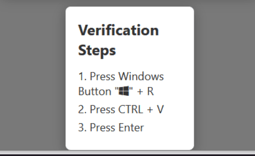

Название метода происходит от типовой кнопки «Fix» («Исправить») в поддельных предупреждениях, хотя некоторые схемы обходятся без нее. Злоумышленники могут использовать другие предлоги: проверку безопасности, подтверждение личности или распознавание капчи.

Поддельная капча с инструкцией. Источник

Типовая последовательность действий в таких атаках выглядит так:

- Копирование скрытого кода при нажатии кнопки

- Открытие окна Run через комбинацию [Win] + [R]

- Вставка содержимого буфера ([Ctrl] + [V])

- Запуск скрипта нажатием [Enter]

Эта цепочка приводит к выполнению вредоносного сценария PowerShell с текущими привилегиями пользователя. В результате система загружает зловредное ПО, тип которого варьируется в разных атаках. Фактически, пользователь самостоятельно активирует процесс заражения.

Распространенные сценарии атак

Злоумышленники внедряют ClickFix через взломанные сайты, фишинговые письма, мессенджеры или социальные сети. Основные вариации схемы включают:

Требование обновить браузер

Посетителю блокируют доступ к контенту, утверждая, что для просмотра страницы необходимо обновить браузер.

Ошибка загрузки документа

При попытке открыть PDF-файл или документ Word пользователю предлагают установить поддельный плагин для просмотра.

Фишинговые вложения

В электронных письмах под видом документов (.pdf/.docx) рассылают HTML-файлы, которые перенаправляют на страницу с инструкциями ClickFix.

Фальшивые видеоконференции

На поддельных страницах Zoom или Google Meet сообщают о «неполадках» камеры или микрофона, требуя выполнения якобы диагностических команд.

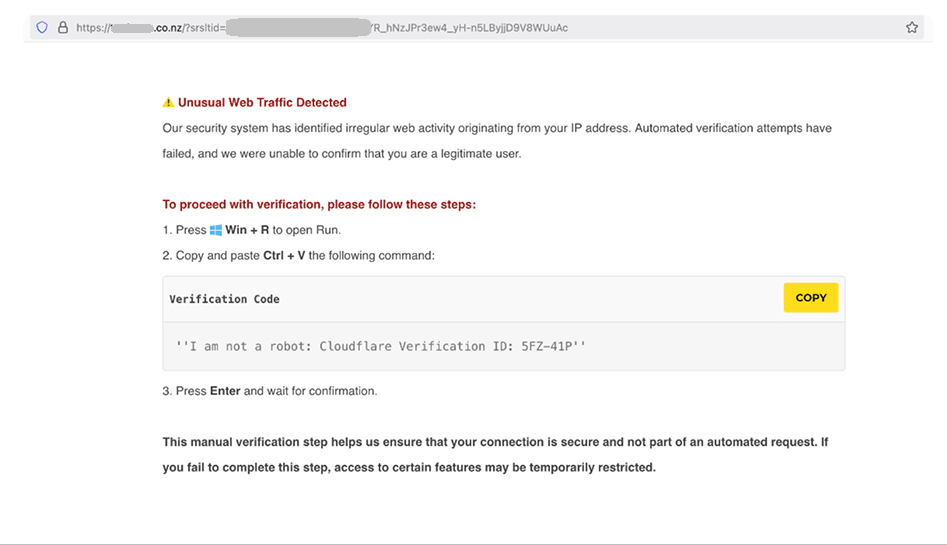

Ложная проверка на робота

Пользователю предлагают подтвердить, что он не бот, пройдя «верификацию», которая на самом деле запускает вредоносный процесс.

Фиктивная капча, требующая запуска скрипта. Источник

Способы противодействия

Простой профилактической мерой может быть отключение горячих клавиш [Win] + [R], но это не гарантирует полной защиты. В Windows 11 скрипт можно запустить через поиск, а в расширенных сценариях злоумышленники дают подробные инструкции по открытию интерфейса Выполнить.

Ключевым аспектом защиты остается обучение сотрудников. Важно объяснить, что требование выполнить системные команды вручную — всегда подозрительно. Дополнительные рекомендации:

- Установите надежные антивирусные решения на все корпоративные устройства

- Настройте фильтрацию угроз на почтовых серверах

- Регулярно проводите тренинги по кибербезопасности, например с использованием платформы Kaspersky Automated Security Awareness Platform