Ранее киберпреступники фокусировались преимущественно на криптокошельках частных лиц. Однако с расширением использования цифровых активов компаниями их внимание сместилось на корпоративные счета. Наглядным примером служит вредоносная программа Efimer, которая манипулирует буфером обмена, заменяя адреса кошельков. Хотя российские предприятия не могут официально использовать криптовалюту для расчетов, некоторые применяют её как инвестиционный инструмент. Этим объясняется появление в угрозах (например, в семействе Pure) функций кражи данных не только через буфер обмена, но и путём сбора учётных записей от кошельков. Поэтому обнаружение фишинговых атак, ориентированных на корпоративный сектор, стало ожидаемым явлением. Неожиданностью оказался лишь высокий уровень их исполнения.

Мошенническая тактика

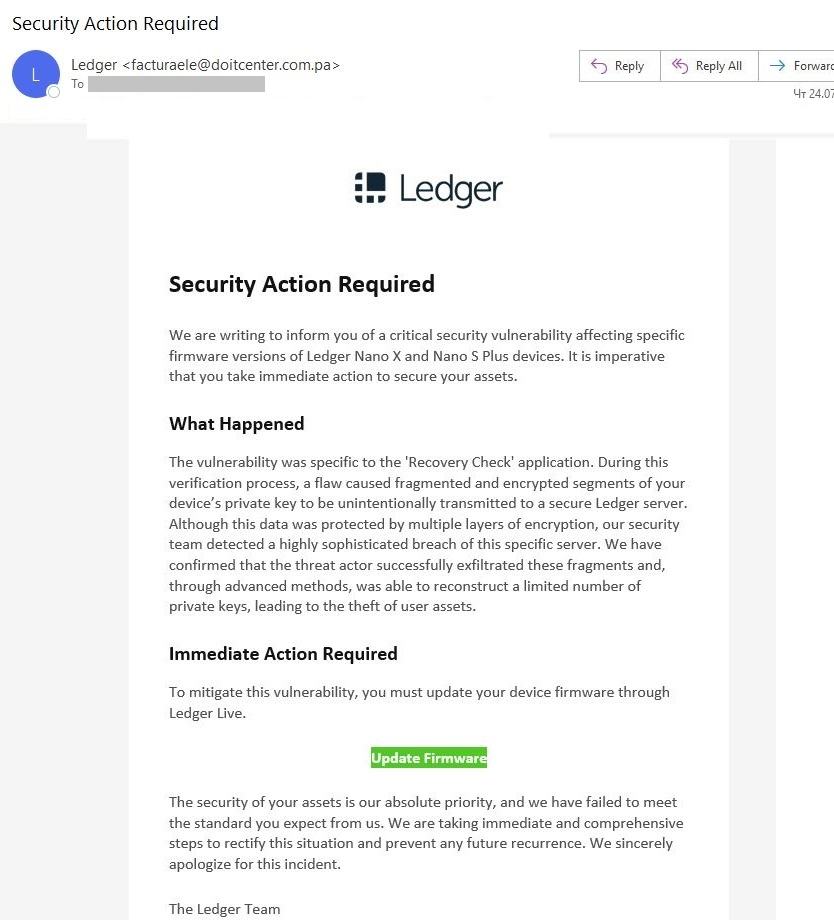

Данная схема ориентирована на владельцев аппаратных кошельков Ledger (Nano X и Nano S Plus). Жертвам рассылают электронные письма с извинениями за «технический сбой», в результате которого фрагменты приватных ключей якобы попали на серверы злоумышленников. В письмах утверждается, что злоумышленники применили «передовые методы» для восстановления полных ключей и похищения средств. В качестве решения предлагается срочно установить «обновление прошивки».

Фишинговое предупреждение о необходимости обновления микропрошивки

История звучит правдоподобно, но содержит логические противоречия. Например, невозможно восстановить полный ключ по его фрагменту. Письмо оформлено профессионально, а использование платформы SendGrid повышает его доставку в почтовые ящики. Однако насторожить должны домены отправителя и сайта для «обновления» — они не связаны с официальным производителем.

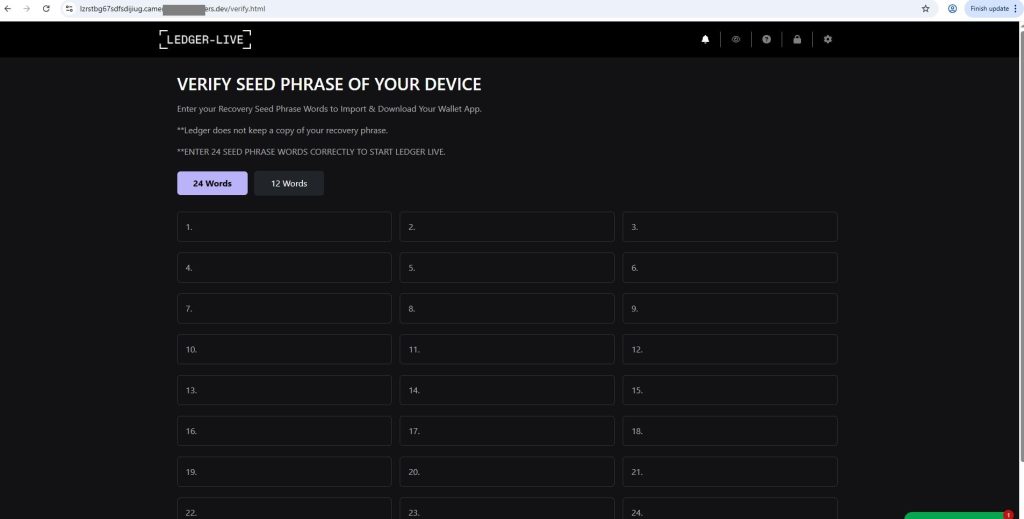

Фальшивый веб-ресурс

Поддельный сайт визуально имитирует официальный интерфейс (несмотря на подозрительный домен). Вероятно, он используется для различных схем мошенничества, так как содержит информацию о большем количестве устройств, чем упоминалось в письме. На ресурсе работает интерактивный чат (скорее всего, бот), предлагающий «помощь». Основная цель сайта — получение сид-фразы пользователя.

Интерфейс для ввода сид-фразы

Сид-фраза представляет собой уникальную комбинацию слов для восстановления доступа к кошельку. Её раскрытие передаёт полный контроль над активами злоумышленникам. Интересно, что поисковые системы выдают множество аналогичных поддельных страниц, что свидетельствует о распространённости такой тактики.

Рекомендации по защите

Сотрудники компаний и частные пользователи должны понимать современные методы социальной инженерии. Для корпоративных клиентов эффективным решением станет обучение на платформах вроде Kaspersky Automated Security Awareness Platform. Частным лицам рекомендуется изучать материалы о фишинговых схемах в тематических блогах.

Дополнительной защитой послужит установка профессиональных антивирусных решений на все устройства, используемые для финансовых операций. Они предотвратят переход на мошеннические сайты и блокируют кражу конфиденциальных данных.