В современном мире сложно найти компанию, не упоминающую об использовании искусственного интеллекта. Однако маркетологи часто ограничиваются лишь констатацией факта применения ИИ, не раскрывая его конкретной роли в продукте или методов внедрения. Мы придерживаемся противоположной стратегии — для нас важно детально показать, как технологии машинного обучения и искусственного интеллекта реализованы в наших разработках. Полный перечень наших ИИ-решений потребует отдельного обсуждения — в компании функционирует специализированный центр AI Technology Research. В этой статье я затрону только инструменты, упрощающие работу аналитика SIEM в рамках платформы Kaspersky Unified Monitoring and Analysis (KUMA).

SIEM AI Asset Risk Scoring

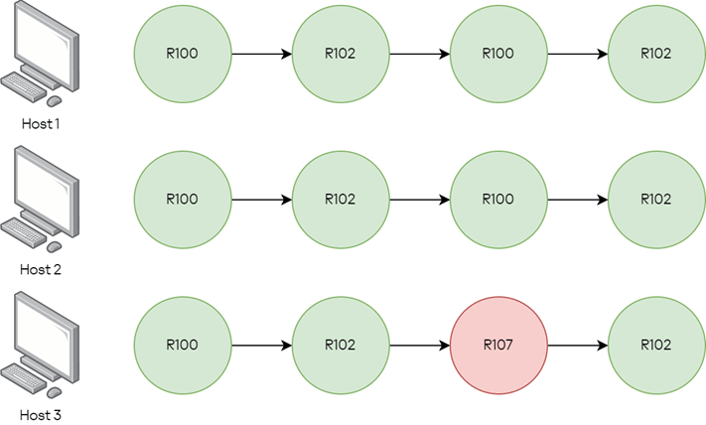

Одной из наиболее трудоемких задач для специалиста по SIEM традиционно остается классификация важности оповещений. Особенно на начальном этапе внедрения системы с базовыми настройками корреляционных правил. Решить эту проблему помогают технологии обработки больших данных и искусственный интеллект — благодаря модулю SIEM AI Asset Risk Scoring специалисты по безопасности могут эффективно ранжировать угрозы и минимизировать возможные последствия. Этот компонент оценивает рискованность активов через анализ исторических данных, автоматически определяя приоритетность инцидентов. Такой подход ускоряет первичный анализ событий и способствует формированию гипотез для проактивного поиска угроз.

На основе данных о срабатывающих цепочках корреляционных правил модуль формирует шаблоны стандартного поведения для конечных устройств. Сравнение текущей активности с этими эталонами помогает выявлять аномалии — например, внезапный рост сетевого трафика или массовые обращения к сервисам. Такие отклонения могут сигнализировать о реальной кибератаке, требуя углубленного изучения соответствующих оповещений. Это позволяет остановить инцидент на ранней стадии до реализации негативных последствий.

Kaspersky Investigation and Response Assistant (KIRA)

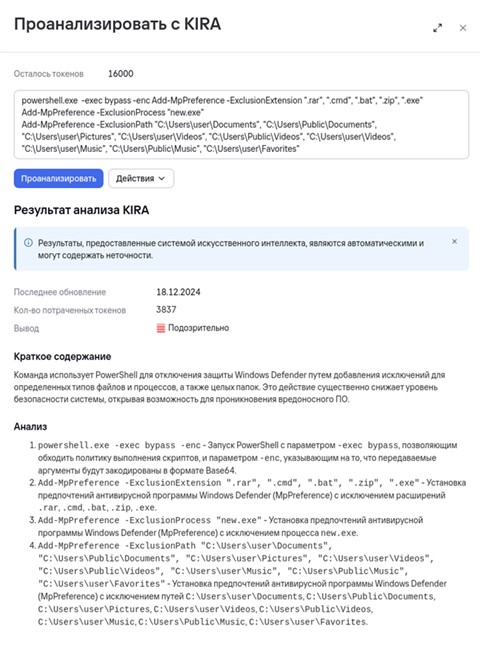

Ключевой фактор эффективности работы аналитика SIEM — скорость принятия обоснованных решений. Для этого критически важен контекст происходящего. Наши эксперты создали ИИ-помощник Kaspersky Investigation and Response Assistant (KIRA) на основе генеративного ИИ. Инструмент автоматически анализирует параметры событий, связанных с выполнением команд в терминале, предоставляя краткий анализ и оценку их опасности.

Пример использования: при запуске PowerShell с зашифрованными параметрами, затрудняющими ручной анализ, KIRA автоматически расшифрует команду и объяснит её потенциальное воздействие. Аналитик получает структурированную сводку для оперативного принятия решения, что повышает общую эффективность работы службы безопасности.

KIRA рассчитан на специалистов разного уровня подготовки: даже начинающие сотрудники смогут качественно анализировать угрозы благодаря ИИ-поддержке. Технология сокращает рутинные операции и снижает вероятность ошибок при интерпретации событий.

Решение использует внешнего провайдера генеративной нейросети, поэтому перед отправкой данных аналитик может удалить конфиденциальную информацию из командной строки. Сейчас функционал доступен только на русском языке, но до конца 2025 года планируется его интеграция в международную версию. Также в дорожной карте — расширение поддерживаемых сценариев применения.

AI-Powered OSINT IoCs

Пользователи системы KUMA получают дополнительный контекст через Kaspersky Threat Intelligence Portal, где теперь доступны данные об угрозах, обработанные генеративной ИИ-моделью.

Рабочий процесс: при обнаружении подозрительного файла в ходе расследования можно проверить его хеш на портале. Если информация о данном объекте встречалась в инцидентах или публикациях, система автоматически предоставит ключевые индикаторы компрометации (IoC) и сводку данных об угрозе. Без автоматизации такой анализ потребовал бы часов ручного поиска, особенно при многоязычных источниках. Наша LLM-модель самостоятельно анализирует отчеты, выделяет критически важные сведения независимо от языка и формирует краткий обзор: тип угрозы, дата первого обнаружения, причастные хакерские группы, целевые отрасли и т.д.

Дополнительно доступны другие ИИ-генерируемые данные из Kaspersky Threat Intelligence, включая ручной анализ APT-групп, оперативные данные из DarkNet и информацию из Kaspersky Security Network. Эти инструменты помогают сократить потенциальный ущерб, улучшая среднее время восстановления (MTTR) и уменьшая период обнаружения угроз (MTTD).

Дальнейшие планы использования ИИ-технологий в KUMA

Мы продолжаем развивать SIEM-платформу, расширяя применение ИИ для автоматизации рутинных процессов в работе специалистов по безопасности. Следите за обновлениями Kaspersky Unified Monitoring and Analysis Platform на официальной странице продукта.