Специалисты отмечают эволюцию целевого фишинга, который не первый год пытаются автоматизировать. Обычно атаки отличаются лишь улучшенным оформлением сообщений, использованием подмены отправителя (Ghost Spoofing) и минимальной подстановкой имени жертвы. Однако весной текущего года был обнаружен новый тип рассылки с глубокой персонализацией не только текста письма, но и прикреплённого файла. Схема оказалась нетипичной — под предлогом обновления кадровой политики злоумышленники пытались выманить корпоративные почтовые данные сотрудников.

Сообщение от атакующих: требование изучить обновлённые кадровые инструкции

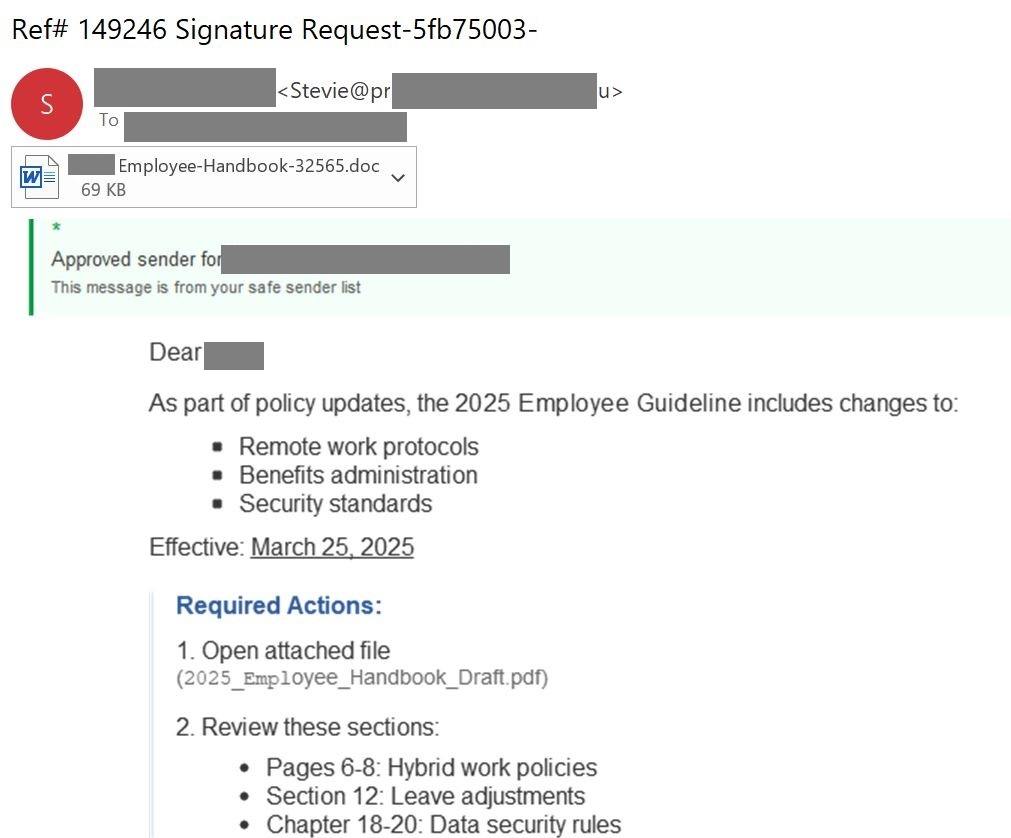

Жертва получает якобы официальное обращение от HR-отдела с упоминанием имени в тексте и просьбой ознакомиться с нововведениями в политике удалённой работы, льготах и правилах информационной безопасности. Подобные изменения интересуют любого работника, что повышает вероятность открытия вложенного документа (в названии файла также присутствует имя получателя). Дополнительное доверие вызывает зелёная плашка с пометкой о подтверждённом отправителе и безопасном источнике письма. Однако именно такие элементы должны настораживать в первую очередь.

Мошенническое письмо, имитирующее уведомление об изменениях кадровой политики

Ключевой особенностью стало то, что всё содержимое письма, включая «гарантирующую» плашку и обращение, — это единое изображение. Это легко проверить, попробовав выделить текст. Настоящий HR-специалист никогда не стал бы рассылать информацию картинками из-за трудозатрат. Единственная причина для такого подхода — попытка обойти антифишинговые фильтры почтовых сервисов.

Среди других признаков обмана — несоответствие формата и названия вложения указанному в тексте сообщения. Однако по сравнению с основным трюком это незначительные детали.

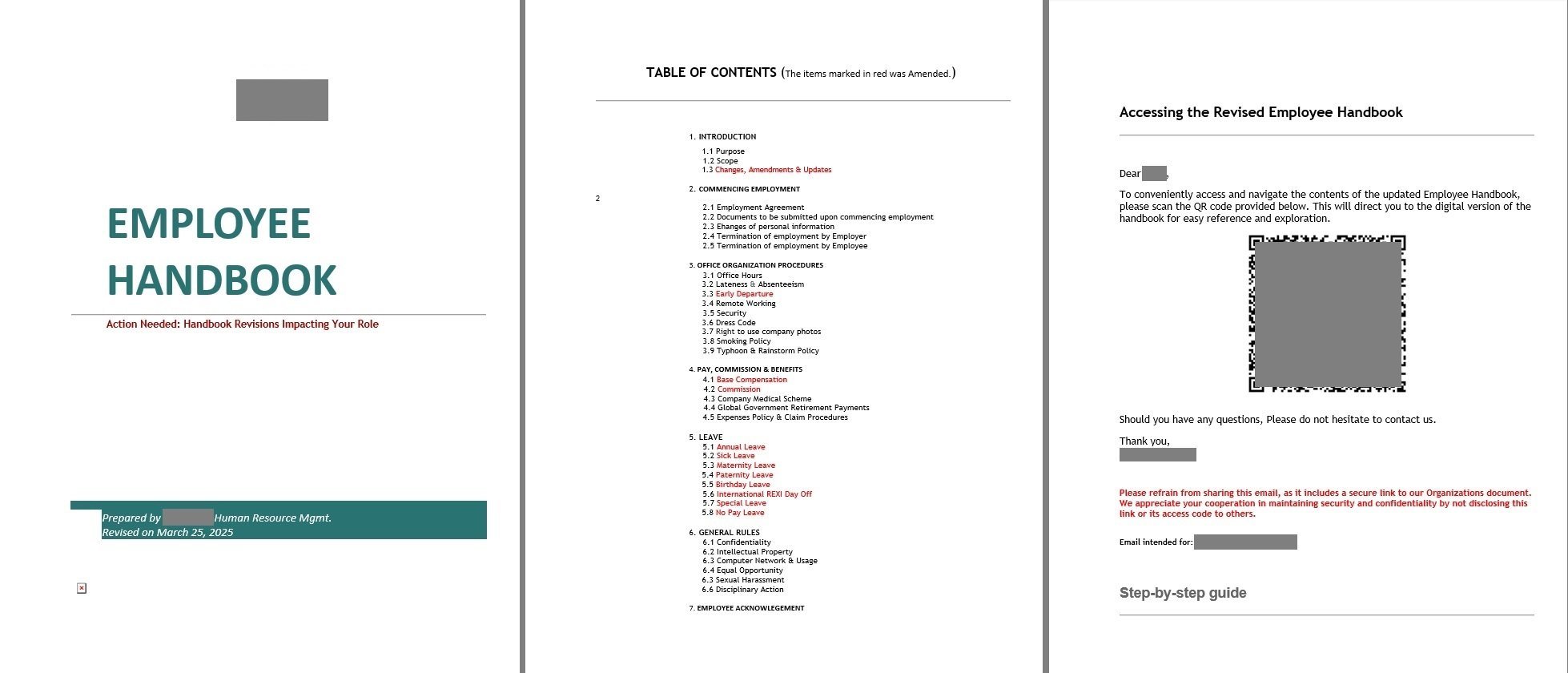

Фальшивый документ о кадровых изменениях

Вложенный файл не содержит заявленных инструкций. Вместо этого жертва видит: титульный лист с бледным логотипом компании и крупной надписью «Employee Handbook», содержание с выделенными красным разделами «обновлений», QR-код с обещанием полной версии документа и примитивную инструкцию по его сканированию. Реальный код перенаправляет на фишинговую страницу для сбора рабочих учётных данных.

Поддельный документ с QR-кодом

Текст содержит несколько упоминаний имени сотрудника — в приветствии, пометке о назначении документа и названии файла. Подозрение вызывает сама логика: зачем создавать персонализированный четырёхстраничный файл, если информацию можно было указать в теле письма? Настоящие кадровики не тратят время на такую глубинную адаптацию для каждого работника. Анализ показал, что во всех письмах кампании используются уникальные вложения с разными именами. Это свидетельствует либо о новых инструментах автоматизации мошеннических рассылок, либо о невероятном упорстве фишеров.

Меры защиты от подобных угроз

Основную массу фишинговых атак способны блокировать корпоративные почтовые системы со специализированными защитными решениями. Все устройства сотрудников, включая мобильные, должны быть защищены антивирусным ПО.

Дополнительно рекомендуем:

- Регулярно информировать коллектив о новых схемах мошенников (можно использовать материалы нашего блога)

- Повышать общий уровень киберграмотности через обучающие платформы, например Kaspersky Automated Security Awareness