В современных серверных процессорах для защиты высокочувствительных данных используется изолированная зона выполнения — доверенная среда (TEE). Существует множество реализаций TEE, среди которых выделяются Intel SGX и AMD SEV. Учёные из США и Европы практически одновременно обнаружили схожие методы взлома этих систем, позволяющие получить доступ к зашифрованной памяти. Результаты исследований были опубликованы с интервалом в несколько дней:

- WireTap.fail: американская группа смогла обойти защиту Intel SGX, перехватывая трафик между ЦП и модулями DDR-памяти

- Battering RAM: совместная работа бельгийских и британских исследователей, где были скомпрометированы не только Intel SGX, но и система AMD SEV-SNP через воздействие на канал передачи данных процессор-память

Принципы компрометации TEE

Intel SGX и AMD SEV обеспечивают защиту информации даже при полном контроле злоумышленника над системой. Эксперты исходили из сценария, где атакующий имеет неограниченный доступ к ПО и оборудованию сервера, а целевые данные (например, внутри виртуальной машины) остаются зашифрованными.

Ключевым ограничением этих технологий оказалось детерминированное шифрование — алгоритм, формирующий идентичный шифртекст для одинаковых входных данных. Получив контроль над ПО, злоумышленник может подавать произвольные данные на вход TEE. Если бы у него был доступ к соответствующим зашифрованным версиям, сравнение открытого и зашифрованного текстов позволило бы вычислить приватный ключ для дешифровки любой информации в системе.

Основная сложность — получение зашифрованных данных из памяти, доступной только процессору. Решение было найдено через физическое вмешательство в передачу сигналов между ЦП и модулями ОЗУ.

Для этого извлекается модуль памяти, который подключается через самодельный адаптер к логическому анализатору. Устройство перехватывает сигналы по всем адресным линиям и каналам передачи. Технически это сложная задача: требуется направить запись в нужный диапазон памяти среди множества модулей, а затем интерпретировать сырые данные.

Современная DDR-память работает на гигагерцовых частотах, что до недавнего времени требовало дорогостоящего оборудования (сотни тысяч долларов) для перехвата сигналов.

Специфика атаки WireTap.fail

Американским специалистам удалось сократить стоимость взлома до $1000. Их установка для перехвата DDR4 включала:

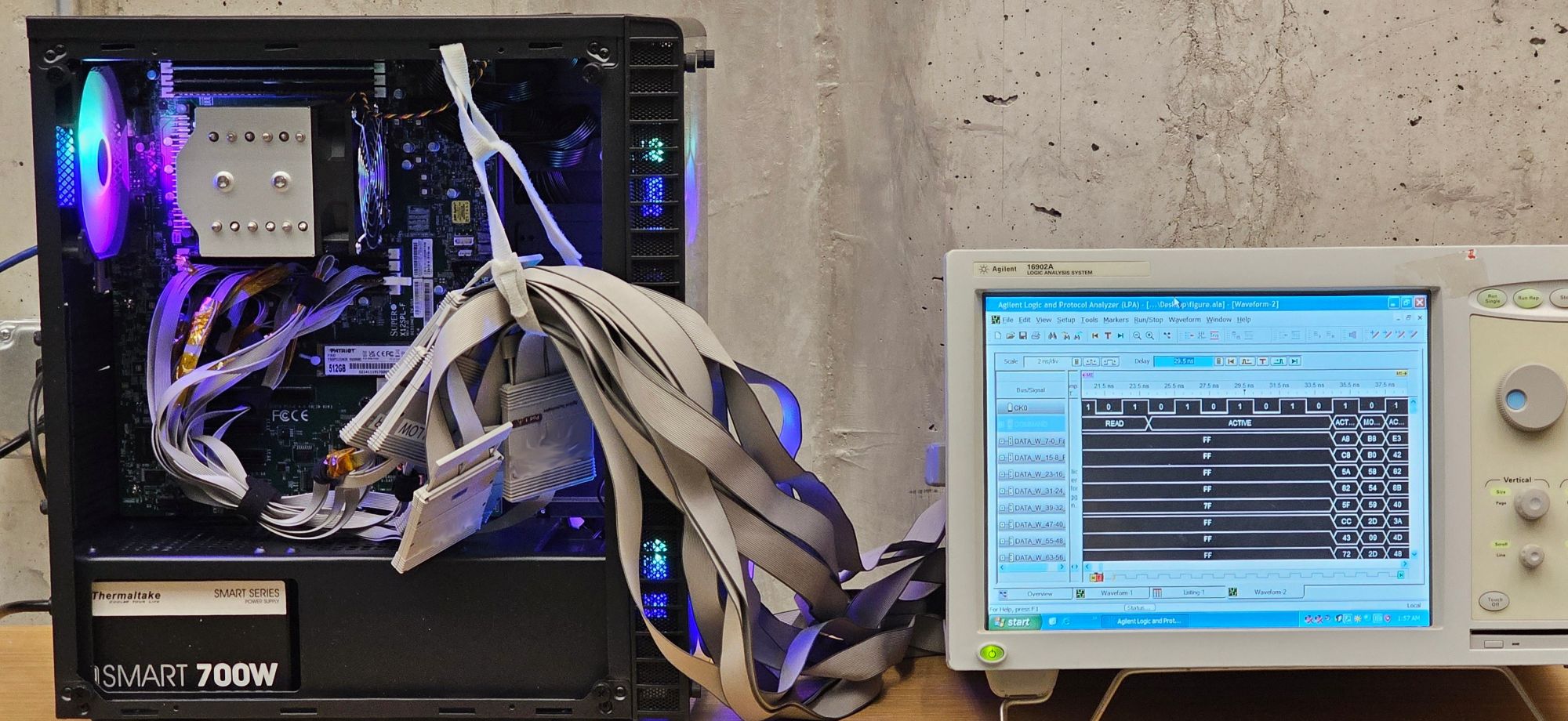

Тестовая система для перехвата обмена данными между процессором и модулем памяти. Источник

Половину бюджета составил 25-летний логический анализатор, приобретённый на аукционе. Остальные средства ушли на комплектующие, а адаптер был собран вручную. Устаревшее оборудование не поддерживало стандартные скорости DDR4 (1600–3200 МГц), поэтому частоту искусственно снизили до 1333 МГц.

Последовательность действий:

- Перенаправить данные целевого процесса на «подконтрольный» модуль памяти и перехватить их в зашифрованном виде

- Передать в Intel SGX известные данные для шифрования

- Сопоставить открытый текст с полученным шифром и вычислить ключ

- Расшифровать ранее перехваченную информацию

Это исследование не раскрыло новых уязвимостей SGX, но доказало возможность удешевления атакующих систем.

Специфика атаки Battering RAM

Европейские учёные разработали более изящный метод без прямого перехвата трафика. Их аппаратная часть заметно отличалась:

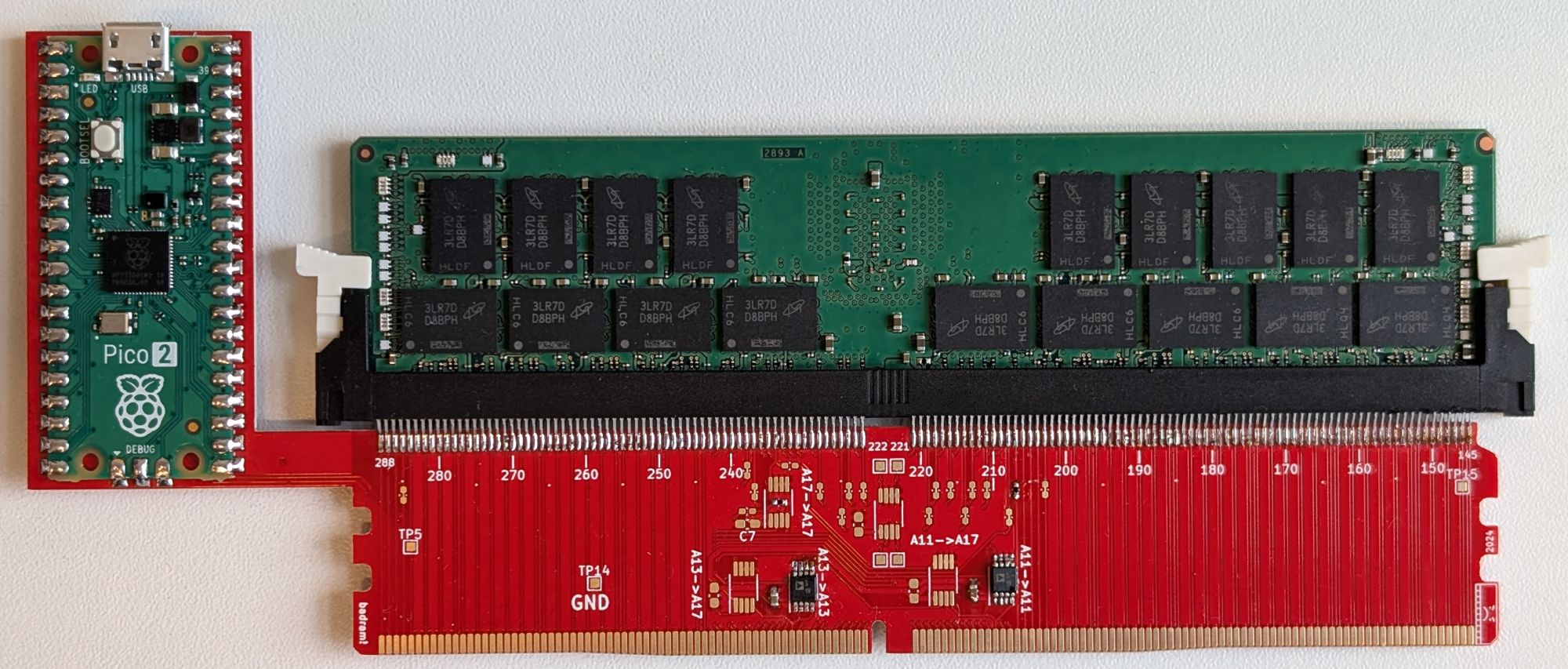

«Вредоносный» переходник для модуля памяти в работе Battering RAM. Источник

Модуль памяти подключался к плате с микрокомпьютером Raspberry Pi Pico (общая стоимость — 50€). Устройство позволяло проводить атаку дистанционно после однократного физического доступа.

Исследователи обнаружили, что заземление двух адресных линий в определённый момент создаёт эффект «зеркалирования» данных — информация записывается в доступные злоумышленнику ячейки. Плата управляла переключателями, точно синхронизируя отключение/подключение линий для стабильности системы.

Этот подход дал возможность манипулировать размещением данных в памяти без расшифровки ключа. Метод обошёл не только Intel SGX, но и улучшенную защиту AMD SEV-SNP (Secure Nested Paging), теоретически позволяя не только читать данные, но и внедрять вредоносный код в виртуальные машины.

Практическая значимость физических атак

Несмотря на техническую возможность, такие атаки маловероятны из-за необходимости физического доступа и высокой ценности целевых данных. Intel и AMD считают подобные сценарии за пределами своих моделей угроз. Однако исследования демонстрируют снижение стоимости атак, что может привлечь новых злоумышленников.

Описанные методы работают только с DDR4. Современный стандарт DDR5 (2020) пока остаётся неуязвимым благодаря архитектурным изменениям и повышенным скоростям. Тем не менее, необходимо регулярно проверять защитные механизмы TEE — в противном случае «доверенные» системы могут внезапно оказаться бесполезными.