Специалисты нашей компании изучили новую волну рассылки вредоносных сообщений от группировки Librarian Likho и обновлённый арсенал их инструментов. Согласно собранным данным, атаки в этот раз были направлены на предприятия авиационной и радиотехнической отраслей. В июньском отчёте на Securelist мы уже анализировали их методы и отмечали уникальную особенность — отсутствие самописных вредоносных модулей. Однако к сентябрю злоумышленники нарушили этот принцип. Хотя полностью отказаться от легальных программ им не удалось, в свежих атаках появился и их собственный код. Примечательно, что он, вероятно, создан с использованием искусственного интеллекта.

Особенности деятельности Librarian Likho

Librarian Likho — это киберпреступный альянс, атакующий преимущественно организации в России и государствах СНГ. В отчётах коллег они фигурируют под псевдонимами Rare Werewolf и Rezet. В наших ранних материалах группировку называли Librarian Ghouls.

Злоумышленники рассылают файлы-ловушки, маскирующиеся под тематические документы, соответствующие специализации жертв. Их ключевая цель — шпионаж и хищение секретных данных. Мы отслеживаем активность группы с 2019 года. В сентябре 2024 года отмечали их растущий интерес не только к офисным документам, но и к проектным файлам промышленных систем. Детальный разбор их методик недавно публиковался в исследовании «Записки цифрового ревизора».

Механизм проникновения

Схема первоначального заражения остаётся прежней — целевые письма с архивными вложениями, содержащими исполняемый .scr-файл. Раньше здесь использовался установщик Smart Install Maker с комплектом .bat-скриптов, но теперь его заменил полноценный загрузчик.

В последних атаках фигурировали файлы с названиями:

- Платёжное поручение № 194.scr

- Комерческое предложение.scr

- комерческое предложение + договор 2025.scr

- ПРИЛОЖЕНИЕ № 1 ОПИСАНИЕ ПРЕДМЕТА ЗАКУПКИ.SCR

- Акт выполненых работ.scr

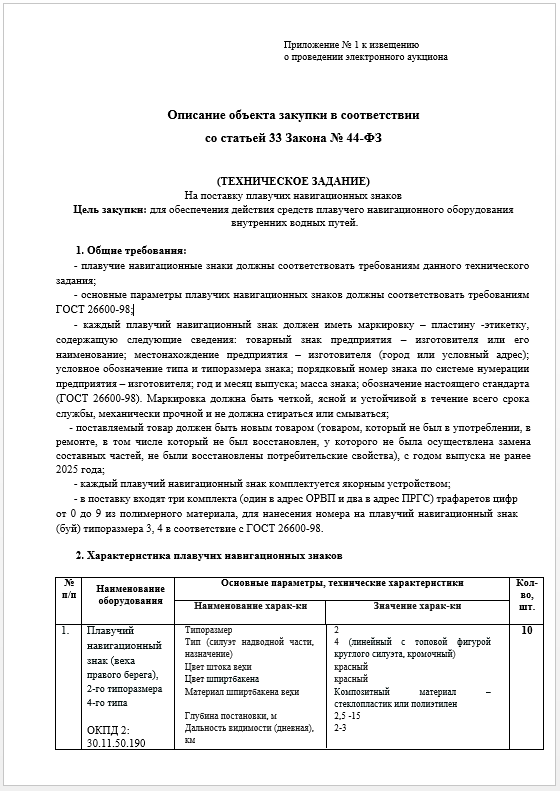

Образец документа-приманки

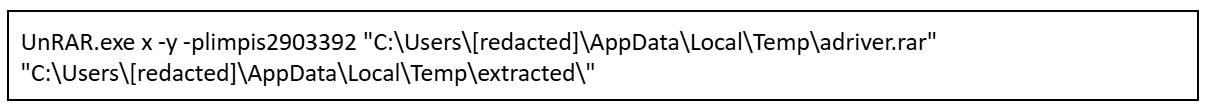

При запуске вредонос выгружает из себя офисный документ для отвлечения внимания, параллельно скачивая защищённый паролем RAR-архив. Используя встроенную утилиту UnRAR.exe, скрипт распаковывает содержимое через командную строку.

Процесс распаковки архива

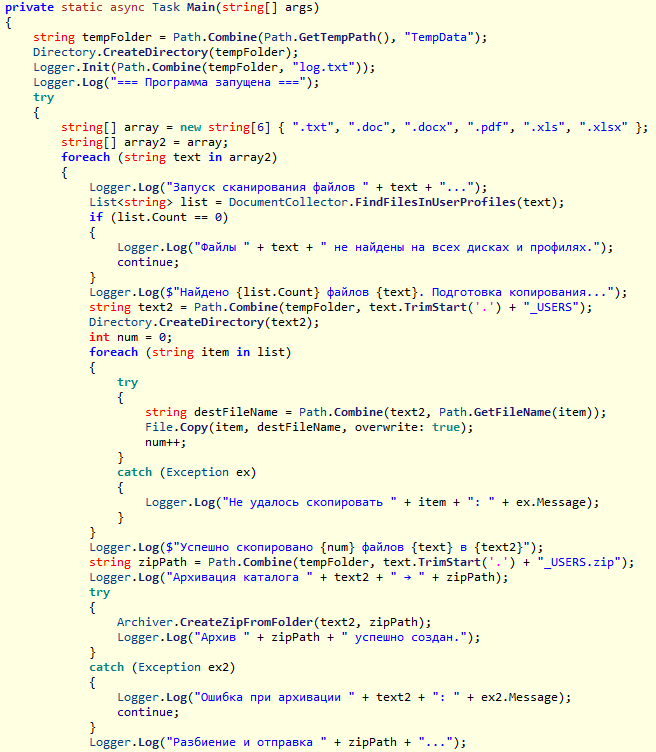

Из архива запускается вредоносный сборщик данных supportdiag.exe, предназначенный для поиска ценных файлов.

Обновленный сборщик данных

Файл supportdiag.exe написан на C# с явными следами использования ИИ-помощника — об этом говорит обилие отладочных комментариев, которые разработчики не стали удалять. Каждая операция в коде подробно описана.

Фрагмент кода с комментариями

Программа проверяет пользовательские профили, собирает документы (.doc, .docx, .pdf и др.) с рабочих столов и из папок загрузок, упаковывает их в архив и отправляет на сервер злоумышленников.

Меры защиты

Все компоненты этой кампании детектируются решениями «Лаборатории Касперского». Для дополнительной безопасности рекомендуем внедрить защитное ПО на почтовых шлюзах компаний.

Компрометирующие признаки

Контрольные суммы файлов-загрузчиков:

- 6255e0430ba317e41506378e7a0bf543

- 68d84dd0aa8091c7e35fa62121952be3

- 6f26a779e4b62f785409fc3a362792fd

- e4074f1c25951cdff455dca4c856f514

- 2272ce5cf8eba1ddf3008a080807958c

Контрольные суммы сборщиков данных:

- 1CD5BF813117DD98ABFE503E0A8AE572

- cdcac19518ed97d4d7f3a78993a7b542

Почтовый сервер:

- vniir[.]nl

Сетевые адреса:

- hxxps://identification[.]site/adriver.rar

- hxxps://identification[.]site/adrivery.rar