Осенью 2025 года специалисты Швейцарского федерального технологического института представили исследование, описывающее метод Phoenix — адаптированную версию атаки Rowhammer для модулей DDR5. Эксперты не только подтвердили успешность атак на все 15 протестированных образцов памяти, но и продемонстрировали три практических применения: произвольное чтение и запись данных в ОЗУ, извлечение закрытого ключа RSA и повышение привилегий в Linux через обход защиты sudo.

Эволюция методик Rowhammer

Для понимания исследования необходимо обратиться к истокам атак Rowhammer. Первая концепция была представлена в 2014 году учёными из Университета Карнеги-Меллон и Intel. Они обнаружили, что интенсивное обращение к определённым секциям памяти вызывает непреднамеренные изменения данных в смежных областях, что потенциально позволяет модифицировать критически важную информацию, например, для получения повышенных прав доступа.

Физической основой этого феномена служит структура микросхем памяти, где данные хранятся в крошечных конденсаторах. Из-за энергозависимости таких ячеек требуется их постоянное обновление, даже при отсутствии активного доступа. Плотная компоновка элементов приводит к электромагнитным помехам — обращения к одним строкам влияют на соседние, вызывая искажения данных. Изначально это явление рассматривалось как техническая погрешность, но с миниатюризацией элементов оно стало инструментом для целенаправленных атак.

В ответ производители внедрили механизм Target Row Refresh (TRR), автоматически обновляющий потенциально уязвимые участки при обнаружении подозрительной активности. Однако в 2021 году появилась атака Blacksmith, использующая сложные шаблоны доступа для обхода TRR. С выпуском DDR5 защита была усилена за счёт более совершенных алгоритмов и увеличенной частоты обновления. Секретность применяемых методов создавала иллюзию решения проблемы, пока в 2024 году группа ETH Zurich не доказала возможность атак на DDR5 с процессорами AMD Zen.

Характеристики атаки Phoenix

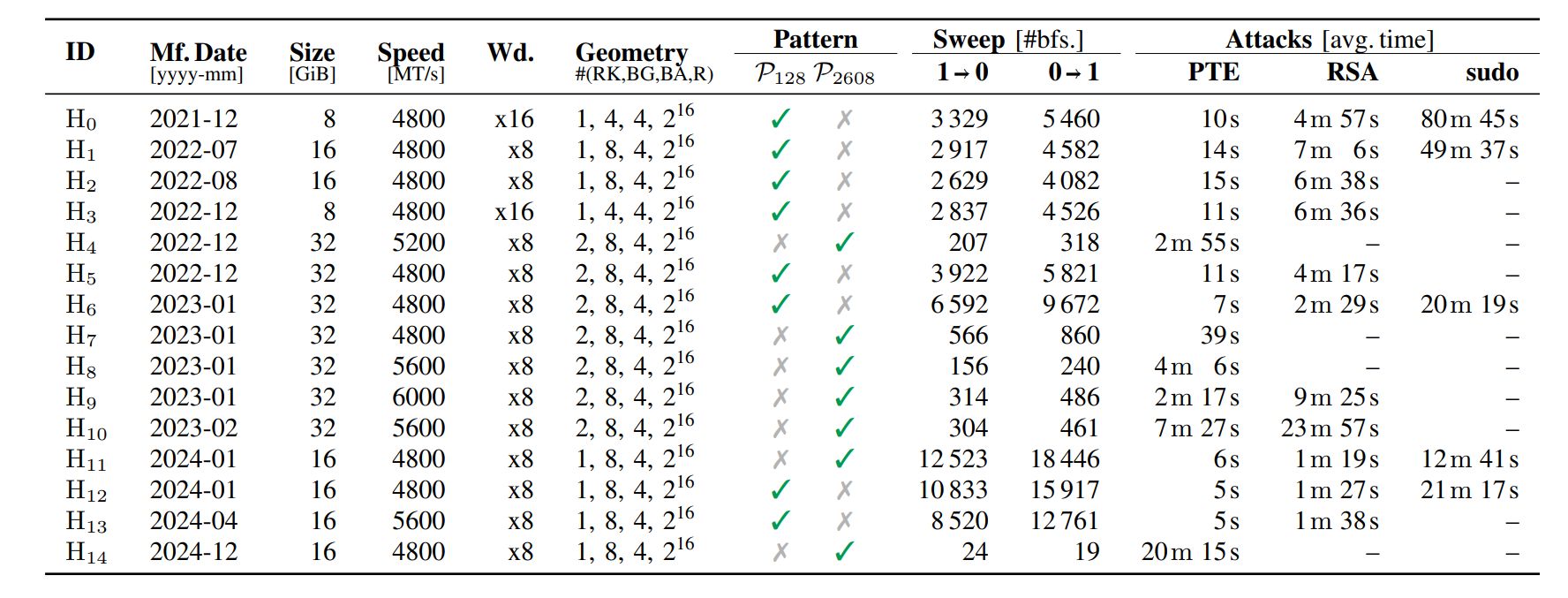

Разрабатывая Phoenix, учёные провели обратный инжиниринг TRR, изучая его реакцию на различные схемы обращения к памяти. Выяснилось, что современная защита устойчива к классическим методам, но содержит два временных интервала уязвимости: после 128 отслеживаемых операций возникают 64 «незащищённых» запроса, а второе окно открывается спустя 2608 циклов обновления.

Суть атаки заключается в двухфазном подходе: сначала выполняются «холостые» операции, снижающие активность TRR, затем — целевые воздействия, изменяющие данные в нужных ячейках. Методика успешно сработала на всех исследованных модулях SK hynix — одного из ведущих производителей DDR5.

Практические примеры эксплуатации

Реализация атаки требует точного определения целевых областей памяти, что осложняется системами безопасности и необходимостью предсказуемости данных. Для доказательства жизнеспособности Phoenix исследователи реализовали три сценария:

- Манипуляция таблицей страниц (PTE) для получения контроля над чтением/записью ОЗУ

- Извлечение приватного ключа RSA-2048 из памяти

- Обход механизмов защиты sudo в Linux для повышения привилегий

Эффективность атаки Phoenix. Источник

В зависимости от модуля успешными оказывались разные варианты атак (128 или 2608 циклов обновления). Хотя кража RSA-ключа и взлом sudo сработали не во всех случаях, возможность произвольного доступа к памяти была подтверждена для всех образцов. Временные затраты варьировались от 5 секунд до 7 минут, что демонстрирует практическую осуществимость атак в реальных условиях.

Значимость и способы защиты

Исследование доказывает, что DDR5 подвержена Rowhammer-атакам аналогично предыдущим поколениям памяти. Несмотря на изучение продукции только одного производителя и потенциально легко устранимую уязвимость в TRR, работа имеет важное значение для развития защиты памяти.

Авторы предложили несколько контрмер:

- Сокращение интервалов принудительного обновления (повышает энергопотребление, но затрудняет атаки)

- Использование памяти с коррекцией ошибок (ECC), хотя это не гарантирует полной защиты

- Внедрение технологии Fine Granularity Refresh для изменения шаблонов обновления ячеек

- Отказ от закрытых алгоритмов защиты в пользу публичного анализа, как в криптографии