Специалисты нашей компании выявили в магазине Open VSX ряд фальшивых дополнений, предназначенных для разработчиков на Solidity, содержащих вредоносный код. По меньшей мере одна организация уже пострадала от этих расширений, потеряв криптовалютные активы на сумму порядка $500 000.

Опасность распространения зловредов через открытые репозитории известна давно. Тем не менее пользователи редакторов кода с ИИ-поддержкой наподобие Cursor и Windsurf вынуждены обращаться к ресурсу Open VSX, поскольку альтернативных источников необходимых инструментов для этих платформ не существует.

Однако проверка дополнений в Open VSX менее строгая по сравнению с Visual Studio Code Marketplace, что позволяет злоумышленникам распространять вредоносное ПО под видом легальных решений. В этой статье мы разберем обнаруженные экспертами Kaspersky поддельные расширения и расскажем о способах защиты от подобных угроз.

Какие угрозы скрывают расширения из Open VSX

В июне 2025 года к нашим специалистам обратился блокчейн-разработчик, ставший жертвой хищения криптосредств. При анализе зараженной системы исследователи заметили компонент дополнения Solidity Language для среды Cursor AI, запускавший PowerShell-скрипт с явными признаками вредоносной активности.

Данное расширение с десятками тысяч загрузок (вероятно искусственно накрученных) позиционировалось как инструмент для оптимизации работы с кодом Solidity. Однако анализ показал полное отсутствие полезных функций. Разработчики, установившие его, сочли неработоспособность технической ошибкой и продолжили им пользоваться.

Фактически же это было специально спроектированное вредоносное решение. После установки оно связывалось с управляющим сервером, загружая и запуская скрипт для установки ПО удаленного доступа ScreenConnect.

Через этот инструмент злоумышленники доставляли дополнительные вредоносные модули. В данном случае это были средства для извлечения seed-фраз криптокошельков разработчика с последующим переводом средств. Подробный технический разбор атаки и индикаторы компрометации опубликованы на Securelist.

Обман поиска: как продвигаются вредоносные дополнения

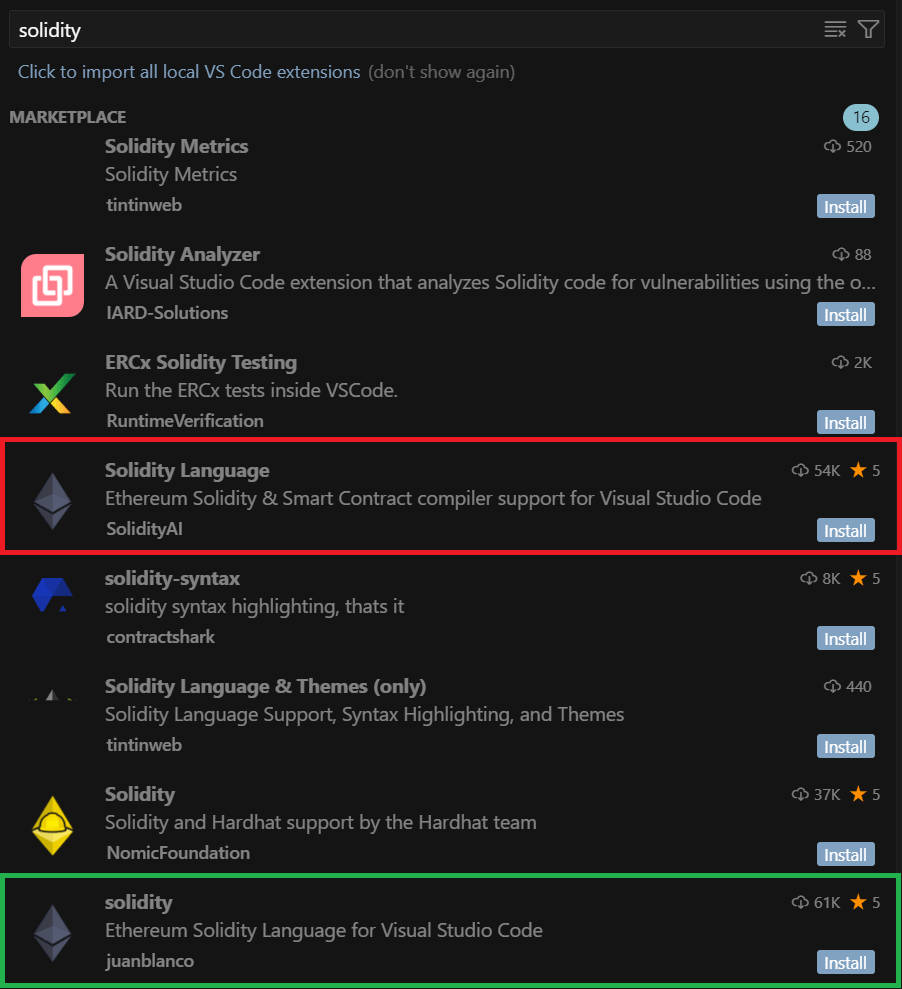

Анализ Open VSX показал, что подделка под названием Solidity Language занимала 4-ю позицию в поиске, тогда как оригинальное расширение solidity находилось лишь на 8-м месте. Это объясняет выбор разработчиком опасного инструмента вместо настоящего.

Результаты поиска по запросу «solidity»: вредоносное расширение (выделено красным) и легитимное (выделено зеленым)

Такое ранжирование вызывает вопросы, ведь у оригинала было больше установок — 61 тыс. против 54 тыс. у подделки.

Алгоритм Open VSX учитывает не только популярность, но и верификацию, рейтинг и дату обновления. Преступники воспользовались этим, представив более «свежую» версию своего пакета.

После инцидента 2 июля 2025 года опасное дополнение удалили, однако уже на следующий день появился новый вредоносный пакет с идентичным названием solidity и аналогичным функционалом.

Дополнительно эксперты обнаружили в Open VSX еще один зловредный модуль, связанный с теми же злоумышленниками.

Причины использования Open VSX разработчиками

Несмотря на доминирование официального магазина Microsoft с его системами сканирования на вредоносный код, «песочницами» и мониторингом активности, его лицензия разрешает публикацию только решений для продуктов Visual Studio.

Поэтому пользователи новых ИИ-редакторов вроде Cursor и Windsurf вынуждены устанавливать расширения из Open VSX. Проблема в том, что менее строгие проверки на этой платформе упрощают распространение вредоносных модулей.

Стоит отметить, что даже в защищенный VS Code Marketplace иногда проникают зловреды. Например, весной 2025 года там обнаружили три вредоносных пакета с похожей схемой атаки на разработчиков Solidity.

Рекомендации по защите

Независимо от источника установки расширений, следует соблюдать меры предосторожности:

- Критически оценивать результаты поиска в маркетплейсах

- Проверять автора дополнения

- Анализировать код и поведение устанавливаемых расширений

- Внедрить корпоративное XDR-решение для мониторинга сетевой активности