3 декабря была опубликована информация о ликвидации опасной бреши безопасности CVE-2025-55182 (CVSSv3 10) в серверных компонентах React (RSC) и связанных технологиях: Next.js, React Router RSC preview, Redwood SDK, Waku, а также RSC-плагинах для Vite и Parcel. Данная уязвимость позволяет злоумышленникам без авторизации отправлять запросы на затронутые серверы и добиваться исполнения произвольных команд. Учитывая популярность React и Next.js (на них работают миллионы ресурсов, включая Netflix и Airbnb), а также факт обнаружения уязвимых версий в 39% облачных систем, угроза массовых атак крайне высока. Меры по устранению рисков необходимо предпринять в срочном порядке.

Первоначально для Next.js была зарегистрирована отдельная CVE-2025-66478, но позже её признали дубликатом CVE-2025-55182.

Механизм и область воздействия уязвимости React4Shell

React — широко используемая библиотека JavaScript для разработки веб-интерфейсов. С выходом React 18 в 2020 году появились серверные компоненты (RSC), перемещающие часть задач по генерации страниц с клиента на сервер. Код страницы может инициировать выполнение функций React на сервере, получать результаты и интегрировать их в контент. Это ускоряет работу сайтов, сокращая объём кода для браузера. RSC разделяет приложение на серверные модули (доступ к БД, секретам, сложные операции) и клиентские (интерактивные элементы). Для обмена данными между клиентом и сервером применяется облегчённый протокол Flight поверх HTTP.

Уязвимость CVE-2025-55182 скрыта в процессе обработки запросов Flight и связана с ненадёжной десериализацией потоковых данных. Риску подвержены версии React Server Components 19.0.0, 19.1.0, 19.1.1, 19.2.0, а именно пакеты react-server-dom-parcel, react-server-dom-turbopack и react-server-dom-webpack. Уязвимые версии Next.js: 15.0.4, 15.1.8, 15.2.5, 15.3.5, 15.4.7, 15.5.6, 16.0.6.

Для атаки злоумышленнику достаточно отправить HTTP-запрос на сервер, что приведёт к запуску произвольных процессов с правами React до выполнения каких-либо проверок.

О случаях реального использования CVE-2025-55182 пока не сообщается, но эксперты предупреждают о высокой вероятности массовых инцидентов. Компания Wiz заявляет о практически 100%-ной эффективности своего тестового эксплойта для RCE. На GitHub уже доступен прототип, что упрощает его адаптацию для масштабных атак.

Первоначально React создавался для клиентской части, а серверные компоненты — относительно новая функция. Проекты на старых версиях React или с отключёнными RSC не находятся под угрозой.

Важно отметить: даже если серверные функции явно не задействованы, RSC могут быть активны по умолчанию. Например, приложения на Next.js, созданные с помощью create-next-app, уязвимы в стандартной конфигурации.

Рекомендации по защите от CVE-2025-55182

Обновление ПО. Пользователям React следует перейти на исправленные версии 19.0.1, 19.1.2, 19.2.1. Для Next.js требуются версии 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, 16.0.7. Инструкции по обновлению React Router, Expo, Redwood SDK, Waku и других платформ доступны в блоге React.

Облачные фильтры. Крупные провайдеры внедрили правила в своих WAF для блокировки атак:

- Akamai (правила для App & API Protector);

- AWS (правила в стандартном наборе AWS WAF, активируются вручную);

- Cloudflare (все клиенты защищены автоматически при проксировании трафика через их WAF. Пользователи корпоративных тарифов должны проверить активацию правила);

- Google Cloud (правила Cloud Armor для Firebase Hosting и Firebase App Hosting применены автоматически);

- Vercel (автоматическая защита).

Все поставщики указывают, что WAF — временное решение, и необходимо обновить компоненты RSC.

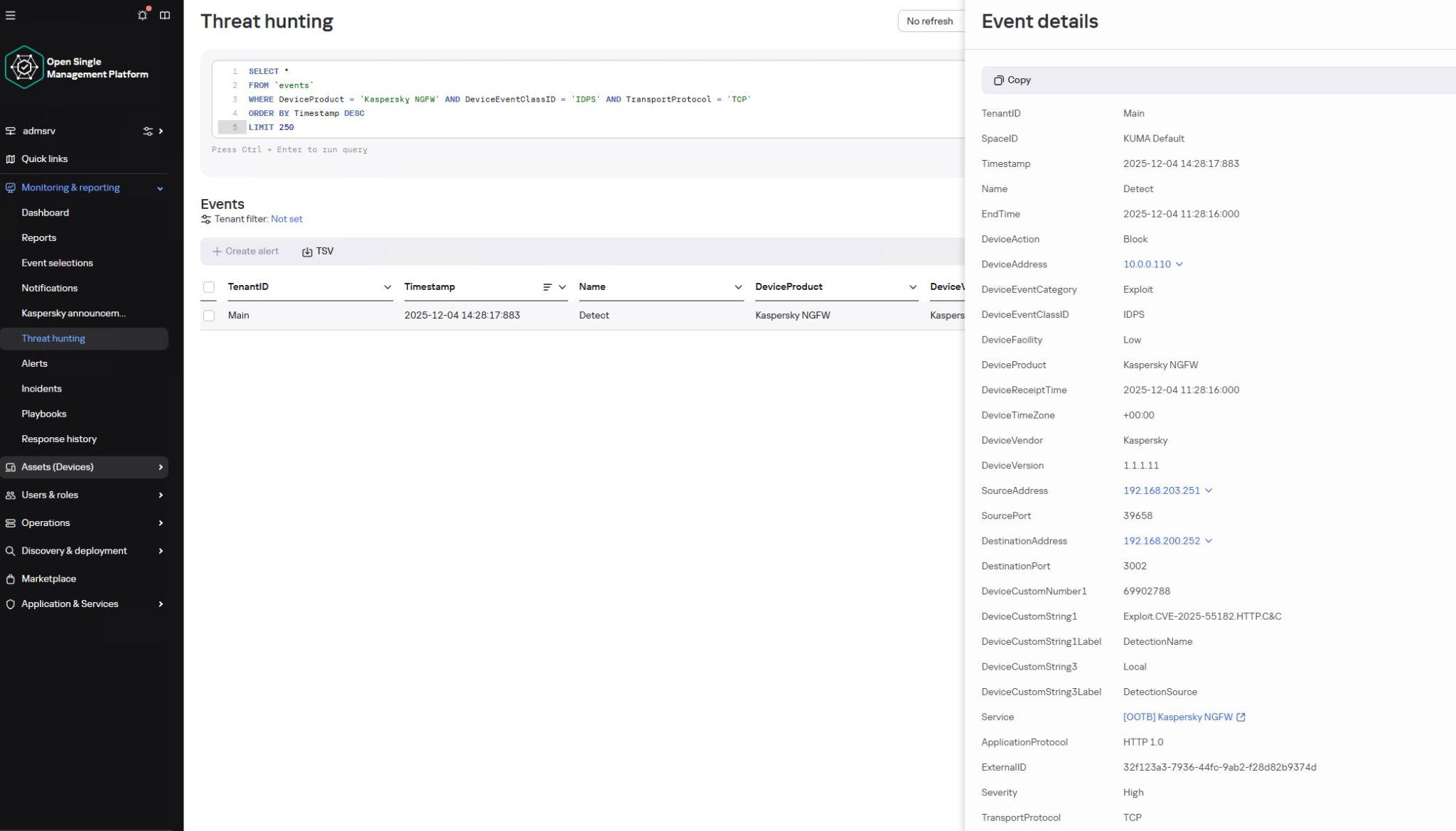

Защита локальных серверов. Рекомендуется внедрить правила обнаружения атак React4Shell в NGFW или WAF. Большинство вендоров уже выпустили соответствующие паттерны, либо их можно создать самостоятельно, используя списки опасных POST-запросов. Пользователи Kaspersky NGFW защищены автоматически.

Детектирование cve-2025-55182 при помощи Kaspersky NGFW

Если детальный анализ трафика невозможен, ограничьте доступ к RSC (server function endpoints). Для внутренних сервисов заблокируйте доступ из ненадёжных IP-сетей. Для публичных — усильте фильтрацию по репутации IP и внедрите ограничение запросов.

Дополнительной мерой станет установка агентов EPP/EDR на серверы с RSC. Это поможет выявить аномалии в работе react-server после потенциального взлома.

Мониторинг и реагирование. Несмотря на отсутствие подтверждённых атак, рекомендуется проверить логи сетевого трафика и облачных сред. При обнаружении подозрительной активности — выполните полный цикл реагирования: ротацию ключей, анализ на предмет компрометации. Основные индикаторы постэксплуатации: сканирование окружения, поиск секретов (.env, CI/CD-токенов), установка веб-шеллов.