В Сети появились сообщения о хакерах, распространяющих инфостилеры через бесплатные 3D-модели для приложения Blender. Этот инцидент привлек внимание к серьёзной проблеме — угрозам корпоративной безопасности, связанным с бесплатным софтом. Опасность представляют не уязвимости, а штатные функции самих программ.

Чем опасны Blender и площадки для обмена 3D-контентом

Blender — бесплатный редактор для трёхмерной графики с открытым кодом, популярный среди дизайнеров и аниматоров. Он поддерживает исполнение Python-скриптов, что расширяет его функциональность через автоматизацию задач.

Приложение позволяет импортировать сторонние файлы с торговых площадок вроде CGTrader или Sketchfab, где пользователи выкладывают как платные, так и бесплатные модели. Любой такой файл потенциально может содержать скрытый Python-код.

Риск усиливается из-за двух факторов: маркетплейсы не всегда проверяют загружаемый контент, а в Blender по умолчанию включена функция автоматического запуска скриптов (Auto Run Python Scripts). Это позволяет вредоносному коду выполняться сразу при открытии файла без ведома пользователя.

Механизм распространения инфостилера StealC V2 через Blender

Злоумышленники загрузили на CGTrader поддельные .blend-файлы со скрытым скриптом. При открытии таких файлов в Blender автоматически запускался вредоносный код, который подключался к серверу через Cloudflare Workers и загружал на устройство вредоносный загрузчик.

Далее через PowerShell скачивался основной модуль StealC V2 — продвинутый инфостилер со следующими возможностями:

- кража данных из 23+ браузеров;

- перехват информации из 100+ расширений браузеров и 15+ криптовалютных кошельков;

- сбор данных из мессенджеров (Telegram, Discord), VPN-клиентов (ProtonVPN) и почтовых программ;

- обновлённый механизм обхода UAC (UserAccountControl).

Риски неконтролируемых рабочих инструментов

Проблема не ограничивается Blender — хакеры будут использовать функции автоматизации в любом популярном софте. Пользователи редко задумываются о рисках штатных возможностей ПО, а ИБ-специалисты часто не учитывают угрозы от специализированных программ в отдельных подразделениях компании.

Рекомендации по защите

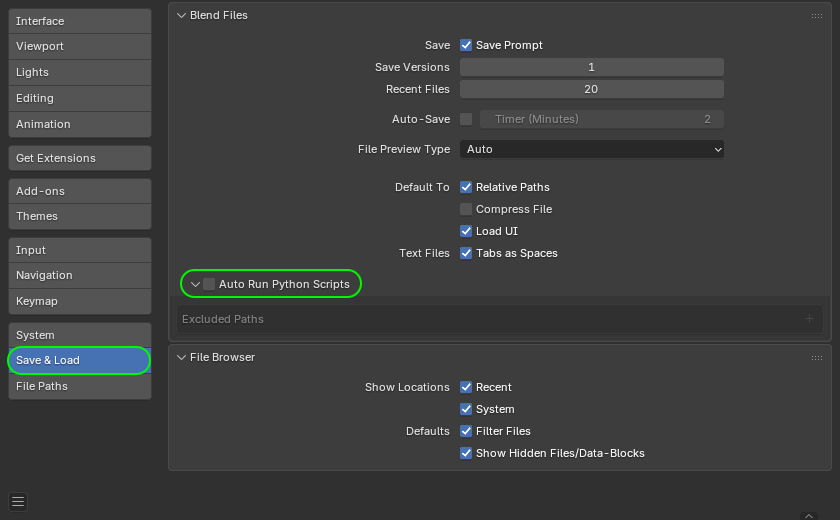

Отключение автоматического запуска скриптов в Blender. Источник

При использовании Blender в компании первым делом отключите Auto Run Python Scripts (официальная инструкция выше). Дополнительные меры безопасности:

- блокировать неуправляемые инструменты и расширения;

- оценивать риски ПО перед внедрением;

- регулярно обучать сотрудников киберграмотности (например, через Kaspersky Automated Security Awareness Platform);

- обеспечивать безопасные настройки рабочих приложений;

- использовать современные защитные решения на всех устройствах.