Начальный этап успешной атаки злоумышленников при организации рассылки вредоносных писем — обеспечить их попадание в поле зрения пользователей. Ранее мы описывали, как преступники маскируют сообщения под уведомления от проверенного файлообменного сервиса GetShared. Сейчас рассмотрим другую тактику: интеграцию мошеннических элементов в официальные письма с подтверждением покупки подписки Microsoft 365 для бизнеса.

Официальное сообщение от Microsoft с опасным дополнением

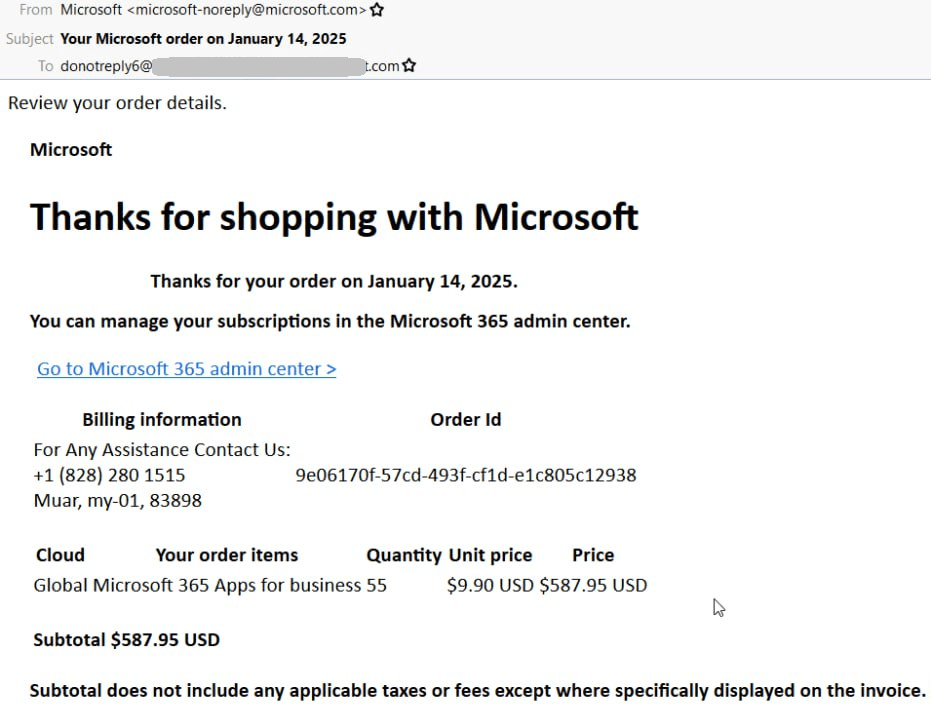

Рассылка начинается с подлинного письма от корпорации, где адресату выражают благодарность за оформление Microsoft 365 Apps for Business. Письмо поступает с реального адреса microsoft-noreply@microsoft.com. Этот отправитель обладает безупречной репутацией, что позволяет сообщению беспрепятственно проходить системы фильтрации почтовых сервисов.

Подчеркнем: уведомление полностью соответствует стандартам Microsoft. Например, в приведенном случае выражается признательность за приобретение 55 бизнес-подписок на сумму $587,95.

Образец уведомления Microsoft, где в платежных реквизитах размещены данные злоумышленников

Особенность схемы заключается в модификации раздела с платежными реквизитами (Billing information). Вместо данных компании здесь указан контактный номер мошенников с предложением обратиться в службу поддержки Microsoft. Выбранный контекст (оформление множества подписок) нацелен на сотрудников организаций.

Преступники эксплуатируют естественную тревогу работника — необоснованные расходы могут повлечь служебные санкции. Поскольку ответить на письмо невозможно (оно отправлено с адреса для нотификаций), у жертвы остается единственный вариант — позвонить по указанному телефону.

Механика обмана при телефонном контакте

Если пользователь звонит для уточнения информации о «покупках», мошенники применяют методы социального инжиниринга.

Один из посетителей Reddit, столкнувшийся с аналогичной ситуацией, описал процесс: во время обсуждения ему прислали исполняемый файл (.exe) и уговорили его запустить. Судя по контексту, программа содержала инструмент удаленного администрирования (RAT).

Подозрения у собеседника возникли, когда злоумышленник предложил возврат несуществующего платежа на банковский счет, для чего потребовал войти в онлайн-банкинг. Вероятно, вредоносное ПО должно было перехватить учетные данные при авторизации.

Пользователь успел прервать соединение до реализации атаки. В обсуждениях отмечают аналогичные случаи с разными номерами телефонов. Первые упоминания данной схемы появились примерно шесть месяцев назад, и активность мошенников продолжается.

Техническая реализация рассылки через официальные каналы

Точный механизм отправки поддельных уведомлений через серверы Microsoft остается неясным. По мнению участников Reddit, возможны два сценария:

- Использование скомпрометированных учетных записей или пробных подписок Microsoft 365 для генерации писем с подменой получателя.

- Повторная отправка квитанций из захваченного аккаунта с измененными платежными данными.

В обоих случаях злоумышленники редактируют только раздел с контактной информацией, добавляя собственный телефон.

Меры противодействия мошенническим рассылкам

Постоянное совершенствование методов атак требует комплексного подхода к информационной безопасности. Ключевые рекомендации:

- Проводить регулярное обучение сотрудников по выявлению угроз. Для автоматизации подходит платформа Kaspersky Automated Security Awareness Platform.

- Устанавливать многоуровневую защиту на корпоративные устройства для блокировки шпионских программ, троянов и иных вредоносных элементов.